Waar we in de ISO 27001 (en dus ook in de BIO en NEN 7510) al te maken hadden met informatiebeveiliging in leveranciersrelaties gaat het in de NIS2 nog een stapje verder. Een flink stapje verder zelfs. Want essentiële en belangrijke bedrijven onder de NIS2 krijgen de verplichting de toeleveringsketen te beveiligen. Dat is wel wat anders dan op afstand een leveranciersbeoordeling doen en op basis van wat deskresearch door een audit te komen. Maar hoe zorg je dan voor de beveiliging van je toeleveringsketen?

ISO 27001 vs NIS2

Een mooie basis om toe te werken naar NIS2 compliancy is voor veel organisaties de ISO 27001 of een equivalent daarvan (zoals de NEN 7510 voor de zorg of de BIO voor de overheid). In Annex A.15 van ISO 27001:2013 staan diverse beheersmaatregelen rondom leveranciersbeoordeling. In de ISO 27001:2022 hebben die een nieuw plekje gekregen, namelijk Annex A 5.19 t/m A.22.

Voor veel organisaties komt het er op neer dat ze hun directe leveranciers periodiek beoordelen op een aantal punten. Denk hierbij aan het naleven van een SLA of andere contractuele voorwaarden, voldoen aan eisen en verwachtingen rondom informatiebeveiliging en kwaliteit en hoe ze omgaan met waarden als Beschikbaarheid, Integriteit en Vertrouwelijkheid (BIV). Dit alles is vaak wel te koppelen aan de mate van gegevensverwerking en hoe belangrijk de toeleverancier is voor de eigen (primaire) processen. De tuinman wordt daardoor minder zwaar getoetst dan de hostingpartij van het boekhoudpakket.

De NIS2 vereist dat organisaties die onder de NIS2 in de categorieën essentiële of belangrijke entiteiten vallen hun directe toeleveringsketen moeten verplichten tot het nemen van passende cybersecuritymaatregelen. Uiteraard betekent dit nog altijd dat dit gebaseerd is op de risico’s voortkomend uit die toeleveringsketen.

NIS2 Richtlijn Artikel 21.2.d: “De in lid 1 bedoelde maatregelen zijn gebaseerd op een benadering die alle gevaren omvat en tot doel heeft netwerk- en informatiesystemen en de fysieke omgeving van die systemen tegen incidenten te beschermen, en omvatten ten minste […] de beveiliging van de toeleveringsketen, met inbegrip van beveiligingsgerelateerde aspecten met betrekking tot de relaties tussen elke entiteit en haar rechtstreekse leveranciers of dienstverleners”

Hoe pak je dat dan aan?

Belangrijk is dat er een plan ligt om hoe je om gaat met leveranciers wat in lijn ligt met je algehele risicobeheersing. Op die manier trek je één lijn over o.a.:

- hoe je leveranciers selecteert,

- hoe je de afgenomen producten en diensten gaat beheren

- hoe je risico’s classificeert en hoe je hier mee om gaat

- hoe en hoe vaak je een leveranciersbeoordeling uitvoert

Dit is niets nieuws voor veel organisaties. Wat we hier dus in moeten toevoegen is het controleren op contractuele afspraken specifiek met betrekking tot cybersecuritymaatregelen. Denk hierbij aan hoe de leverancier om gaat met security awareness, verificatie van medewerkers (bijvoorbeeld het opvragen van een VOG), het controleren op actualiteit van certificeringen, mogelijkheid voor audits of het opvragen van auditrapporten en waar nuttig/nodig het sturen op prestatie-indicatoren.

Daarnaast ging het niet alleen om de directe leveranciers, maar om de gehele toeleveringsketen. Dit betekent dus dat iedere leverancier op haar beurt ook dezelfde checks moet gaan doen. Geen doen om dit allemaal te controleren, dus dat betekent dat je hier ook contractueel goede afspraken over moet maken.

Grote impact op de toeleveringsketen

Al met al een heleboel extra werk als je bedenkt hoeveel leveranciers een gemiddelde organisatie heeft, zeker als we dit dus moeten doortrekken naar de gehele toeleveringsketen waarbij een groot gedeelte van de keten heel weinig heeft met cybersecurity, laat staan het laten auditen hierop. En daarnaast: met iedere leverancier loop je een ander risico, waardoor je steeds weer andere afspraken moet maken en andere eisen kunt stellen.

Daarnaast lopen organisaties die eerder geen last hadden van dit soort vormen van compliancy tegen nog meer zaken aan waar ze geen ervaring mee hebben. Hoe ga je om met contractuele verplichtingen (stel dat een leverancier niet voldoet aan de verplichtingen?), hoe zorg je voor voldoende expertise terwijl je die niet in huis hebt, hoe blijf je compliant richting je eigen afnemers en hoe voorkom je verstoorde zakelijke relaties, waarbij je nu ineens moet hameren op beheersmaatregelen in plaats van bezig te zijn met het afnemen van een goed product.

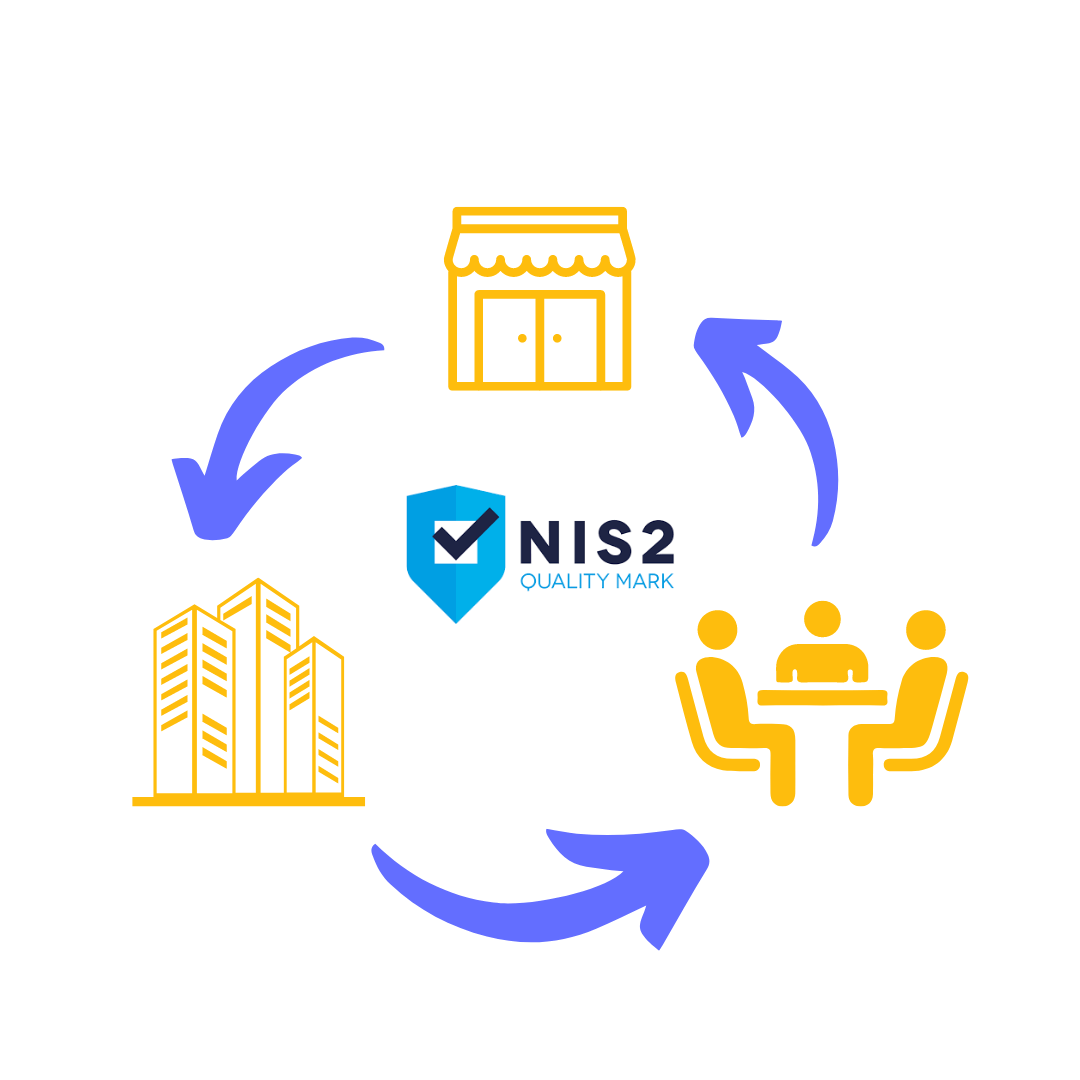

Beveiligen van je toeleveringsketen met NIS2 Quality Mark

Juist om deze redenen zijn we partner van Samen Digitaal Veilig en daarmee van de NIS2 Quality Mark. De NIS2 Quality Mark norm is gemaakt om op elk risiconiveau de juiste norm af te spreken. Met de NIS2 Quality Mark voegen we drie extra niveaus toe qua aantallen beheersmaatregelen die genomen kunnen worden om de mate van cybersecurity te beheersen:

- NIS2-QM10 (Basic)

- NIS2-QM20 (Substantial)

- NIS2-QM30 (High)

Het Basic level ligt op een vergelijkbaar niveau met de Basismaatregelen cybersecurity zoals het Nationaal Cyber Security Centrum van het Ministerie van Justitie en Veiligheid (NCSC) ze ook stelt. Dit niveau is dus eigenlijk al verplichte kost voor ieder MKB bedrijf, maar kan d.m.v. deze norm ook makkelijker extern getoetst worden en dus aangeleverd worden richting je afnemers als bewijsmateriaal.

Afhankelijk van het risico kun je via inkoopvoorwaarden ook vereisen dat een leverancier minimaal het niveau Substantial of High moet hebben binnen de NIS2 Quality Mark. En uiteraard kunnen deze organisaties ook zelf weer een bepaald niveau NIS2 Quality Mark vereisen van hun leverancier(s). Daarmee is het NIS2 Quality Mark een prima oplossing voor het beveiligen van de toeleveringsketen in de NIS2.

Zelf aan de slag met het beveiligen van je toeleveringsketen?

Wij zijn partner van de NIS2 Quality Mark en kunnen je dus helpen de boel op te zetten, maar je kunt hier ook zelfstandig mee aan de slag. Via ons krijg je tot 50% korting als je onze kortingscode “GTSNIS2” gebruikt, dus maak daar dan ook vooral gebruik van!